Hysteria2 服务端自签证书 V2rayN客户端指定证书指纹 pinSHA256 证书锁定 Certificate Pinning

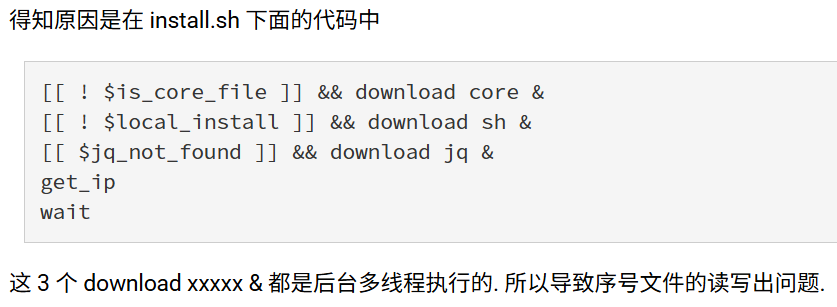

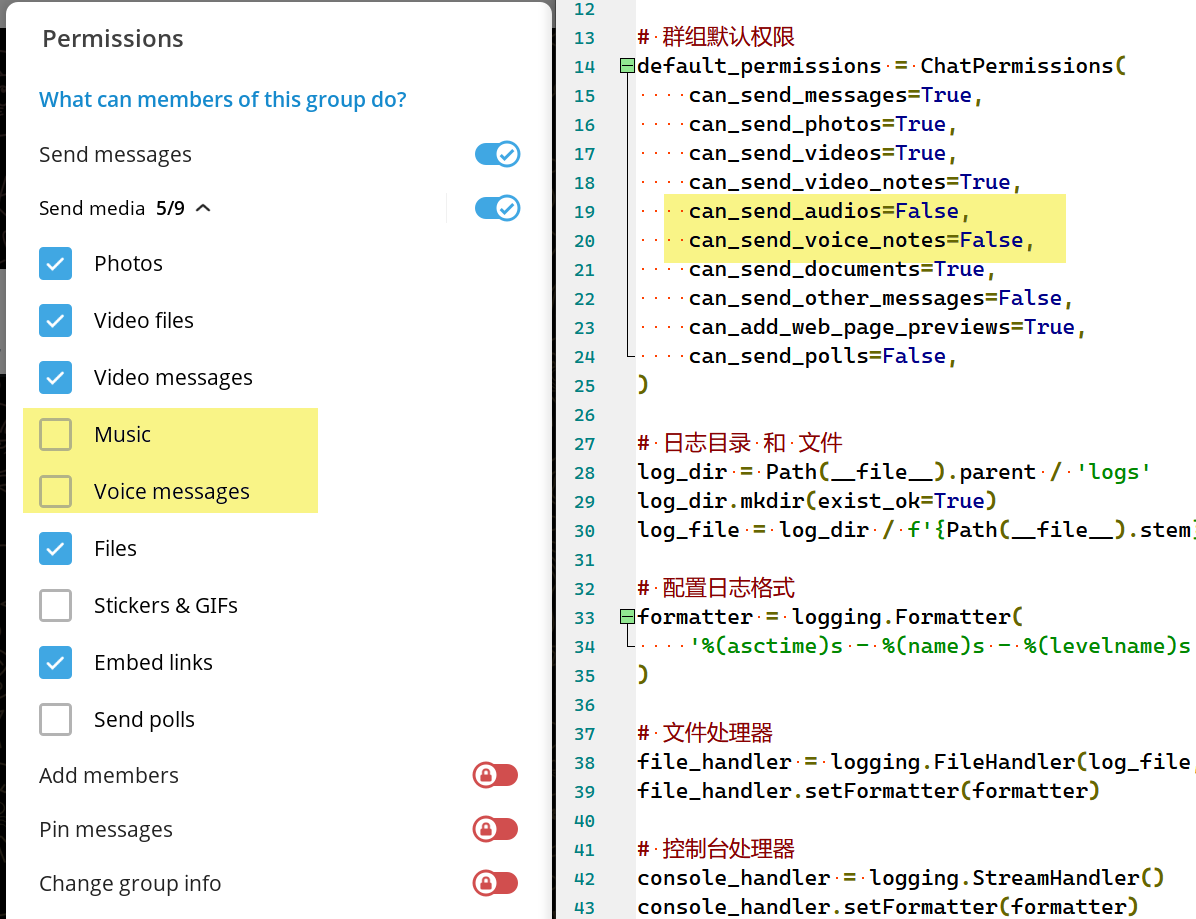

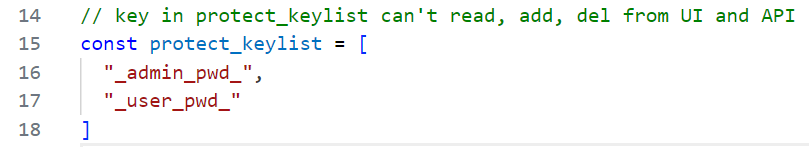

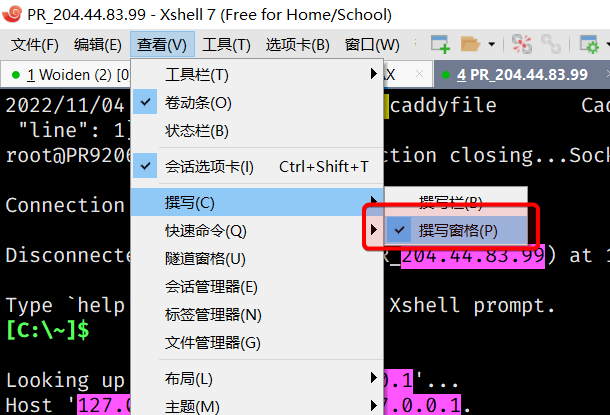

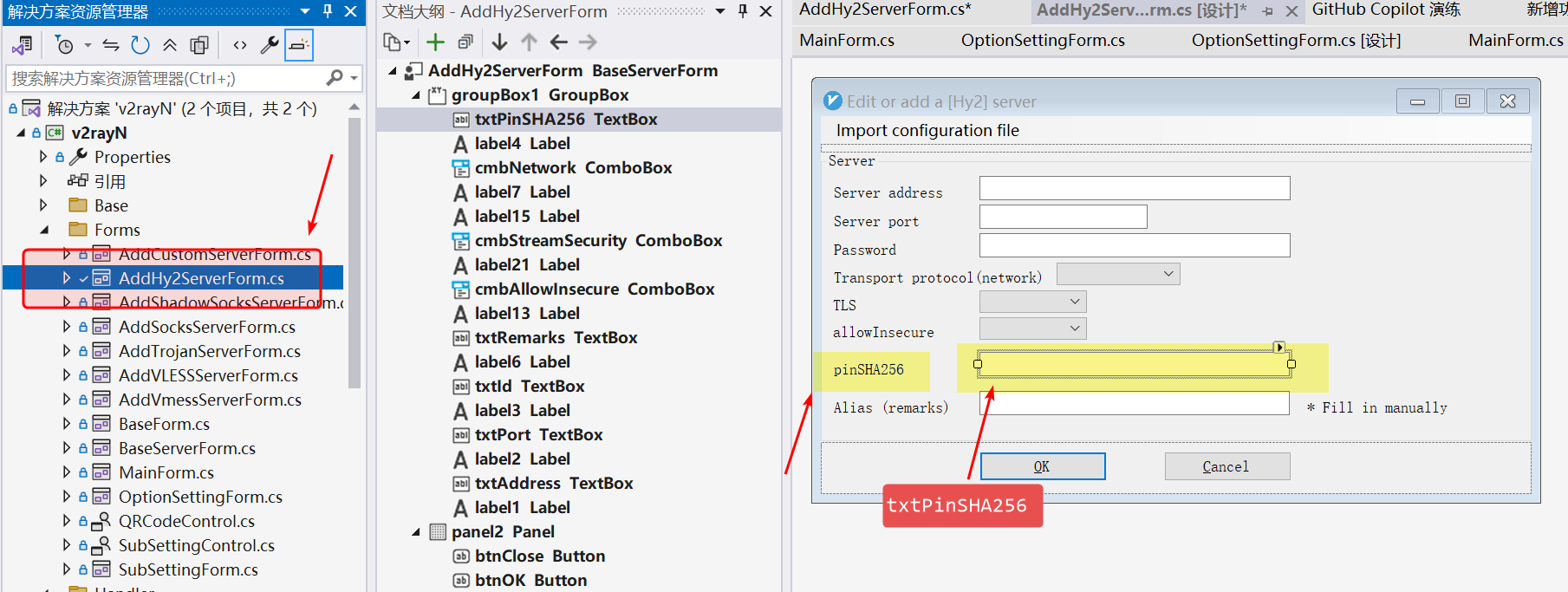

前言 上一篇我们摸索清楚了 V2ray的客户端配置文件应该怎么写 现在我们在v2rayN的客户端中实现. * 啊, 上一次改动 v2rayN-3.29-VLESS 还是 去年... Hy2 节点的窗体 添加 label 和 textBox (txtPinSHA256) 保存按钮的方法, 添加对 txtPinSHA256 的处理. 相应的 NodeItem 类要添加数据成员. 现在可以测试一下添加节点保存到 guiNConfig.json 文件了. OK. 接下来修改加载 Hy2 节点窗体 AddHy2ServerForm.cs BindingServer() OK 粘贴生成节点 AddHy2ServerForm.cs ImportConfig() public static NodeItem ImportFromClipboardConfig(string clipboardData, out string msg) OK 生成v2ray配置文件参数 private static int outbound(V2rayNappConfig appConfig, ref V2rayClientConfig v2rayConfig) private static int boundStreamSettings(V2rayNappConfig appConfig, string iobound, ref StreamSettings streamSettings) 分析得到 public class TlsSettings 定义增加 pinSHA256 这时要参考 V2ray 的文档, 定义成 List<string> 数据成员名也与文档一致 pinnedPeerCertificateChainSha256 再修改 boundStreamSettings() 函数的实现 public class V2rayNappConfig 增加一个函数 public string pinSHA256() 照着上面的 allowInsecure() 的样子写 测试 生成 客户端配置文件, OK 字段原样写入了. 接下来处理 he...